Hashcat的使用手册

Hashcat的使用手册

Linstars简介

Hashcat 是一款开源的密码破解工具,也是目前全球公认的最快、最先进的密码恢复工具之一。它支持多种哈希算法(如 MD5、SHA-1、SHA-256、NTLM、bcrypt 等),能够通过暴力破解(Brute-force)、字典攻击(Dictionary attack)、掩码攻击(Mask attack)、组合攻击(Combination attack)等多种方式破解密码哈希值。

核心特点

高性能:

Hashcat 利用 GPU(NVIDIA/AMD)和 CPU 的并行计算能力,通过 OpenCL 和 CUDA 技术实现

硬件加速,破解速度远超纯 CPU 工具(如 John the Ripper)。

- 示例:破解 NTLM 哈希时,高端 GPU 可达到每秒数亿次尝试。

支持多种哈希类型:

覆盖常见算法(如 MD5、SHA-1、SHA-256、SHA-512、NTLM、LM、bcrypt、PBKDF2 等)以及特定场景的哈希(如 WPA/WPA2-PSK、Office 密码、PDF 密码等)。灵活的攻击模式:

- 暴力破解(Brute-force):尝试所有可能的字符组合(如

a-z, 0-9)。 - 字典攻击(Dictionary attack):使用预定义的密码字典(如

rockyou.txt)。 - 掩码攻击(Mask attack):定义密码模式(如

?l?l?l?d表示 3 小写字母 + 1 数字)。 - 组合攻击(Combination attack):组合多个字典文件。

- 规则攻击(Rule-based attack):通过规则(如大小写转换、添加数字)扩展字典。

- 暴力破解(Brute-force):尝试所有可能的字符组合(如

跨平台支持:

支持 Windows、Linux 和 macOS,且兼容多种硬件(NVIDIA GPU、AMD GPU、Intel CPU)。命令行工具:

通过命令行参数灵活配置,适合自动化脚本和大规模任务。

1 | GPU |

GPU的驱动要求

1 | AMD GPUs on Linux require "RadeonOpenCompute (ROCm)" Software Platform (1.6.180 or later) |

最新版hashcat下载地址:https://hashcat.net/files/hashcat-5.1.0.7z

GitHub地址:https://github.com/hashcat/hashcat

参数

下面使常见的参数,想了解更多的参数可以hashcat –help查看

1 | -a 指定要使用的破解模式,其值参考后面对参数。“-a 0”字典攻击,“-a 1” 组合攻击;“-a 3”掩码攻击。 |

攻击模式:

1 | # | Mode |

输出格式

1 | 1 = hash[:salt] |

Hash id类型对照表

这里列举一小部分,要想了解所有的参数可到hashcat的Wiki上去看,或者直接hashcat –help查看hash对照表

1 | - [ Hash modes ] - |

掩码设置

这里列一下常见的掩码字符集

1 | l | abcdefghijklmnopqrstuvwxyz 纯小写字母 |

下面举几个简单的例子来了解一下掩码的设置

1 | 八位数字密码:?d?d?d?d?d?d?d?d |

如果我们想设置字符集为:abcd123456!@-+,那该怎么做呢。这就需要用到自定义字符集这个参数了,hashcat支持用户最多定义4组字符集

1 | --custom-charset1 [chars]等价于 -1 |

再来举几个例子:

1 | --custom-charset1 abcd123456!@-+。然后我们就可以用"?1"去表示这个字符集了 |

例子

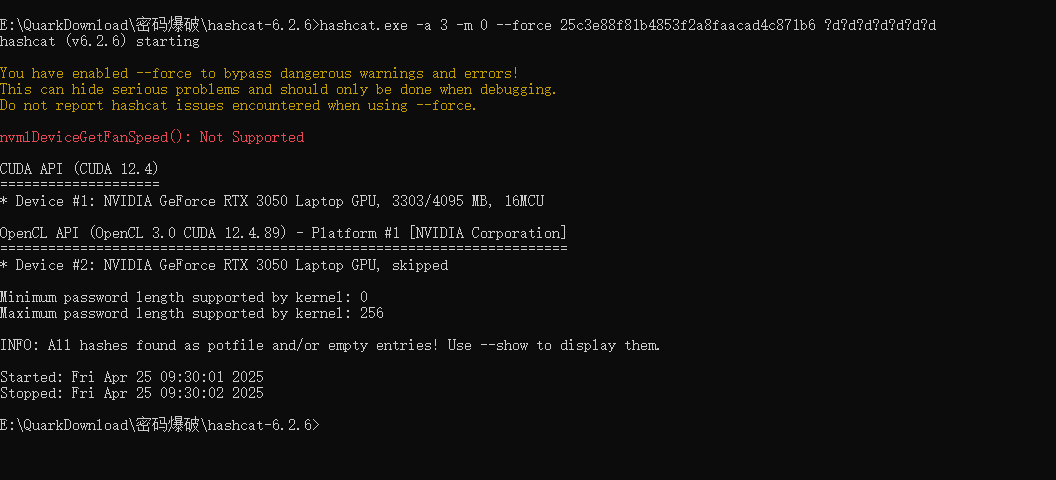

7位数字破解

1 | hashcat.exe -a 3 -m 0 --force 25c3e88f81b4853f2a8faacad4c871b6 ?d?d?d?d?d?d?d |

13位数字破解(知道部分内容的)

如果像破译c22a563acc2a587afbfaaaa6d67bc6e628872b00bd7e998873881f7c6fdc62fc的哈希,并且已经知道了结果是13位数字,也知道开头7位数字,可以用下面的命令进行破解

1 | hashcat -m 1400 c22a563acc2a587afbfaaaa6d67bc6e628872b00bd7e998873881f7c6fdc62fc -a 3 8617091?d?d?d?d?d?d -o hcat c22a563acc2a587afbfaaaa6d67bc6e628872b00bd7e998873881f7c6fdc62fc |

-m参数后面跟类型, 1400为类型SHA2-256

后面跟需要破译的哈希值

-a参数表示攻击模式,3为掩码暴力破解

8617091?d?d?d?d?d?d表示已知前面的七位数为8617091后面还有不知道的6位数字需要破解

-o 参数用于指定输出文件(Output File),用于将破解成功的密码保存到指定文件中。将破解成功的密码保存到名为 hcat 的文件中

7位小写字母破解:

1 | hashcat64.exe -a 3 -m 0 --force 7a47c6db227df60a6d67245d7d8063f3 ?l?l?l?l?l?l?l |

1-8位数字破解:

1 | hashcat64.exe -a 3 -m 0 --force 4488cec2aea535179e085367d8a17d75 --increment --increment-min 1 --increment-max 8 ?d?d?d?d?d?d?d?d |

1-8位小写字母+数字破解

1 | hashcat64.exe -a 3 -m 0 --force ab65d749cba1656ca11dfa1cc2383102 --increment --increment-min 1 --increment-max 8 ?h?h?h?h?h?h?h?h |

特定字符集:123456abcdf!@+-

1 | hashcat64.exe -a 3 -1 123456abcdf!@+- 8b78ba5089b11326290bc15cf0b9a07d ?1?1?1?1?1 |

1-8为位符集:123456abcdf!@+-

1 | hashcat64.exe -a 3 -1 123456abcdf!@+- 9054fa315ce16f7f0955b4af06d1aa1b --increment --increment-min 1 --increment-max 8 ?1?1?1?1?1?1?1?1 |

1-8位数字+大小写字母+可见特殊符号

1 | hashcat64.exe -a 3 -1 ?d?u?l?s d37fc9ee39dd45a7717e3e3e9415f65d --increment --increment-min 1 --increment-max 8 ?1?1?1?1?1?1?1?1 |

字典破解

1 | -a 0是指定字典破解模式,-o是输出结果到文件中 |

批量破解

1 | hashcat64.exe -a 0 hash.txt password.txt -o result.txt |

字典组合破解:

1 | hashcat64.exe -a 1 25f9e794323b453885f5181f1b624d0b pwd1.txt pwd2.txt |

字典+掩码破解

1 | hashcat64.exe -a 6 9dc9d5ed5031367d42543763423c24ee password.txt ?l?l?l?l?l |

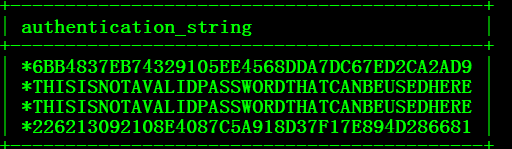

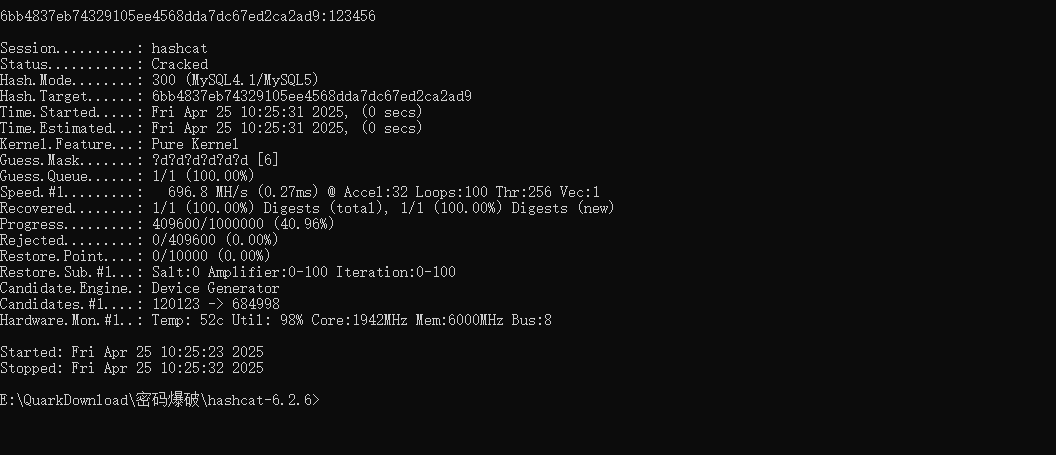

Mysql4.1/5的PASSWORD函数

1 | hashcat64.exe -a 3 -m 300 --force 6BB4837EB74329105EE4568DDA7DC67ED2CA2AD9 ?d?d?d?d?d?d |

sha512crypt $6$, SHA512 (Unix)破解

可以cat /etc/shadow获取

1 | hashcat64.exe -a 3 -m 1800 --force $6$mxuA5cdy$XZRk0CvnPFqOgVopqiPEFAFK72SogKVwwwp7gWaUOb7b6tVwfCpcSUsCEk64ktLLYmzyew/xd0O0hPG/yrm2X. ?l?l?l?l |

不用整理用户名,使用–username

1 | hashcat64.exe -a 3 -m 1800 --force qiyou:$6$QDq75ki3$jsKm7qTDHz/xBob0kF1Lp170Cgg0i5Tslf3JW/sm9k9Q916mBTyilU3PoOsbRdxV8TAmzvdgNjrCuhfg3jKMY1 ?l?l?l?l?l --username |

Windows NT-hash,LM-hash破解

可以用saminside获取NT-hash,LM-hash的值

1 | NT-hash: |

mssql

1 | hashcat64.exe -a 3 -m 132 --force 0x01008c8006c224f71f6bf0036f78d863c3c4ff53f8c3c48edafb ?l?l?l?l?l?d?d?d |

wordpress密码hash破解

具体加密脚本在./wp-includes/class-phpass.php的HashPassword函数

1 | hashcat64.exe -a 3 -m 400 --force $P$BYEYcHEj3vDhV1lwGBv6rpxurKOEWY/ ?d?d?d?d?d?d |

discuz用户密码hash破解

其密码加密方式md5(md5($pass).$salt)

1 | hashcat64.exe -a 3 -m 2611 --force 14e1b600b1fd579f47433b88e8d85291: ?d?d?d?d?d?d |

破解RAR压缩密码

首先rar2john获取rar文件hash值下载地址

1 | 获取rar文件的hash值:rar2john.exe 1.rar |

1 | hashcat64.exe -a 3 -m 13000 --force $rar5$16$639e9ce8344c680da12e8bdd4346a6a3$15$a2b056a21a9836d8d48c2844d171b73d$8$04a52d2224ad082e ?d?d?d?d?d?d |

注意:

1 | hashcat 支持 RAR3-hp 和 RAR5,官方示例如下: |

zip密码破解

1 | 用zip2john获取文件的hash值:zip2john.exe 1.zip |

1 | hashcat64.exe -a 3 -m 13600 $zip2$*0*3*0*554bb43ff71cb0cac76326f292119dfd*ff23*5*24b28885ee*d4fe362bb1e91319ab53*$/zip2$ --force ?d?d?d?d?d?d |

破解office密码

1 | 获取office的hash值:python office2john.py 11.docx |

1 | hashcat64.exe -a 3 -m 9600 $office$*2013*100000*256*16*e4a3eb62e8d3576f861f9eded75e0525*9eeb35f0849a7800d48113440b4bbb9c*577f8d8b2e1c5f60fed76e62327b38d28f25230f6c7dfd66588d9ca8097aabb9 --force ?d?d?d?d?d?d |

破解WIFI密码

首先先把我们的握手包转化为hccapx格式,现在最新版的hashcat只支持hccapx格式了,以前的hccap格式已经不支持了

1 | 官方在线转化https://hashcat.net/cap2hccapx/ |

Others

对于破解过的hash值,用

hashcat64.exe hash --show查看结果所有的hash破解结果都在hashcat.potfile文件中

如果破解的时间太长,可以按s键可以查看破解的状态,p键暂停,r键继续破解,q键退出破解。

在使用GPU模式进行破解时,可以使用-O参数自动进行优化

在实际破解中的建议,如果我们盲目的去破解,会占用我们大量的时间和资源

1

2

3

41.首先走一遍常用的弱口令字典

2.组合密码,如:zhang1999,用姓氏和出生年组合,当然也可以用其它的组合,这里举个例子而已

3.把常用的掩码组合整理起来放在masks中的.hcmask文件中,然后让它自动加载破解

4.如果实在不行,你可以尝试低位数的所有组合去跑,不过不建议太高位数的组合去破解,因为如果对方设置的密码很复杂的话,到头来你密码没有破解到,却浪费了大量的时间和资源,得不偿失6.HashCat参数优化

考虑到hashcat的破解速度以及资源的分配,我们可以对一些参数进行配置

1.Workload tuning 负载调优。

该参数支持的值有1,8,40,80,160

1

--gpu-accel 160 可以让GPU发挥最大性能。

2.Gpu loops 负载微调

该参数支持的值的范围是8-1024(有些算法只支持到1000)。

1

--gpu-loops 1024 可以让GPU发挥最大性能。

3.Segment size 字典缓存大小

该参数是设置内存缓存的大小,作用是将字典放入内存缓存以加快字典破解速度,默认为32MB,可以根据自身内存情况进行设置,当然是越大越块了。

1

--segment-size 512 可以提高大字典破解的速度。

Hashcat Wiki

题目测试

常用哈希介绍

1. MD5哈希值

- 长度:128位(16字节)

- 表示形式:32位十六进制字符串

- 字符组成:仅包含数字

0-9和字母a-f(通常小写) - 示例:

1

d41d8cd98f00b204e9800998ecf8427e # MD5哈希值

2. SHA-256哈希值

- 长度:256位(32字节)

- 表示形式:64位十六进制字符串

- 字符组成:仅包含数字

0-9和字母a-f(通常小写) - 示例:

1

a94a8fe5ccb19ba61c4c0873d391e987982fbbd3 # SHA-256哈希值

3. SHA-512哈希值

- 长度:512位(64字节)

- 表示形式:128位十六进制字符串

- 字符组成:仅包含数字

0-9和字母a-f(通常小写) - 示例:

1

2a94a8fe5ccb19ba61c4c0873d391e987982fbbd3 # SHA-256哈希值(对比)

cf83e1357eefb8bdf1542850d66d8007d620e4050b5715dc83f4a921d36ce9ce47d0d13c5d85f2b0ff8318d2877eec2f63b931bd47417a81a538327af927da3e # SHA-512哈希值

关键区别

| 特性 | MD5 | SHA-256 | SHA-512 |

|---|---|---|---|

| 长度 | 128位(32字符) | 256位(64字符) | 512位(64字节) |

| 安全性 | 已被破解,不推荐安全场景使用 | 抗碰撞性强,广泛用于安全场景 | 更高的安全性,抗碰撞性更强 |

| 典型用途 | 校验文件完整性(非安全场景) | 密码存储、数字签名、区块链 | 高安全需求场景(如金融、军事) |

附加说明

- 大小写敏感性:哈希值通常不区分大小写,但输出时一般统一为小写。

- 字符集扩展:某些实现可能输出大写字母(如

A-F),但字符范围仍限于十六进制。 - 无特殊字符:哈希值仅包含数字和字母,不含空格、符号等其他字符。

- 大小写敏感性:与SHA-256类似,SHA-512的哈希值通常不区分大小写,但输出时一般统一为小写。

- 字符集扩展:某些实现可能输出大写字母(如

A-F),但字符范围仍限于十六进制。 - 无特殊字符:哈希值仅包含数字和字母,不含空格、符号等其他字符。

如果需要验证哈希值,可以使用在线工具(如 MD5/SHA-256在线生成)或编程语言(如Python的hashlib库)。

题目一

题目描述

小明想入侵小红的网站,发现小红是用自己的生日作为自己网站的密码,可是小明只知道小红是99年的,小明通过某些手段得到了小红存密码的文件,但是好像有个字符串被篡改了你能解出小红的生日吗?1999XXXX

093bd2299e0d90de4ch96a53ec3d13c1(md5)

已知MD5哈希应该只包含十六进制字符(0-9,a-f),上面有个哈希值被串改成了h,我们需要对这个h进行尝试枚举0-9和a-f,一一尝试爆破

python脚本

1 | import hashlib |

最后真正的哈希值也爆破出来了

1 | 093bd2299e0d90de4cf96a53ec3d13c1 |

密码是19990909

如果用hashcat命令怎么实现呢,这个软件是不支持修改被篡改的字符,需要手动尝试更换,如果知道了被串改的字符并且更正过来,那么就可以用以下命令进行爆破

1 | hashcat -a 3 -m 0 093bd2299e0d90de4cf96a53ec3d13c1 "1999?d?d?d?d" -O -o hcat |

1 | hashcat -m 0 -a 3 093bd2299e0d90de4cf96a53ec3d13c1 "1999?d?d?d?d" -O -o hcat |

参数顺序调整:

将哈希值093bd2299e0d90de4cf96a53ec3d13c1放在掩码1999?d?d?d?d之前。选项说明:

-m 0:指定MD5哈希模式。-a 3:暴力破解模式。"1999?d?d?d?d":掩码格式,表示:1999:固定前缀(年份)。?d?d?d?d:4位数字(0-9),覆盖剩余未知部分。

-O:启用优化内核,提升破解速度。-o hcat:输出结果到文件hcat。

题目二

题目描述

小A鼓起勇气向女神索要电话号码,但女神一定要考考他。女神说她最近刚看了一篇发表于安全顶会USENIX Security 2021的论文,论文发现苹果AirDrop隔空投送功能的漏洞,该漏洞可以向陌生人泄露AirDrop发起者或接收者的电话号码和电子邮箱。小A经过一番努力,获得了女神手机在AirDrop时传输的手机号哈希值,但再往下就不会了,你能继续帮助他吗?小A只记得女神手机号是170号段首批放号的联通号码。

Hash:c22a563acc2a587afbfaaaa6d67bc6e628872b00bd7e998873881f7c6fdc62fc

flag格式:flag{13位电话号码(纯数字,含国家代码)}

使用hashcat工具命令,

1 | hashcat -m 1400 -a 3 c22a563acc2a587afbfaaaa6d67bc6e628872b00bd7e998873881f7c6fdc62fc 8617091?d?d?d?d?d?d -o hcat |

c22a563acc2a587afbfaaaa6d67bc6e628872b00bd7e998873881f7c6fdc62fc哈希破解后为

8617091733716